- Home

- Flussi RSS

- progetti PNRR

- Cybersecurity

- Come verificare la sicurezza di una connessione HTTPS

Come verificare la sicurezza di una connessione HTTPS

| Michele Petito | Cybersecurity

#CybersecurityCafé

di Michele Petito - AgID

La maggior parte delle persone sa che la presenza di un lucchetto sopra la barra degli indirizzi del browser equivale a essere connesso in sicurezza grazie ad una connessione cifrata, ma pochi sanno quanto sia sicura quella connessione.

Il lucchetto ci dice in particolare che la connessione è cifrata tramite il protocollo HTTPS (Hypertext Transfer Protocol Secure), la versione del protocollo HTTP che utilizza il Transport Layer Security (TLS) per proteggere i dati personali da occhi indiscreti. Il protocollo è quindi indicato anche come “HTTP su TLS”, nel senso che i protocolli vengono utilizzati come due livelli sovrapposti.

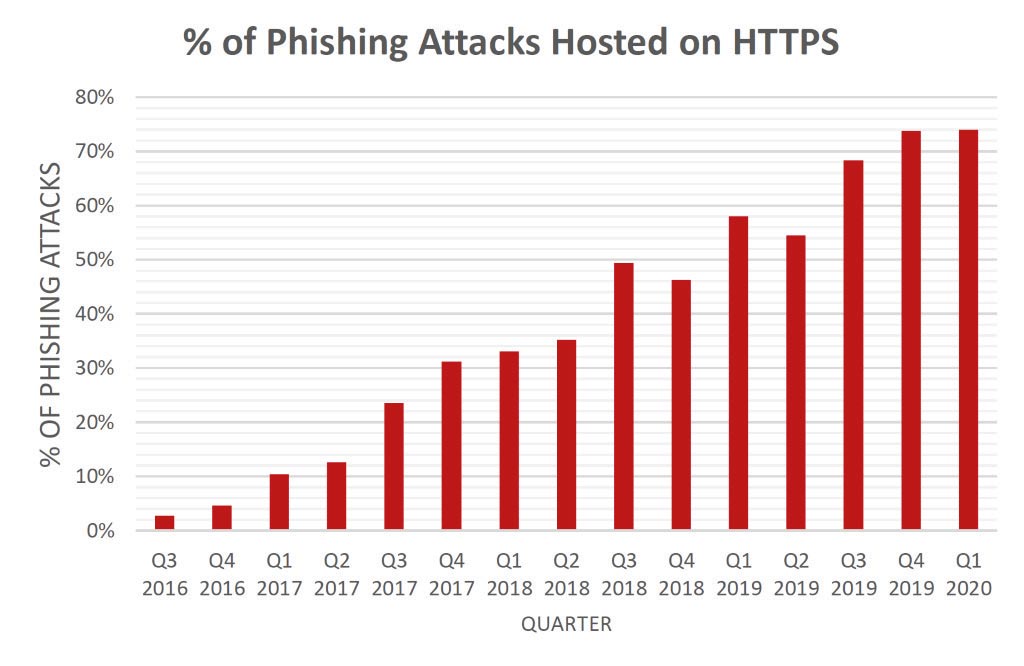

Tuttavia, la presenza di tale lucchetto non garantisce che il sito web su cui si sta navigando sia realmente sicuro: secondo uno studio condotto dalla società PhishLabs, il numero di siti di phishing che utilizzano TLS continua ad aumentare. Nel 2016 erano meno del 10%, oggi invece rappresentano il 74% dei casi. Lo studio trova conferma tra le campagne italiane che il Cert AgID rileva e tratta quotidianamente emettendo le news e, settimanalmente, la “sintesi riepilogativa delle campagne malevole”. Una delle cause di tale incremento è da attribuire sicuramente alla semplicità e alla rapidità con cui i criminali riescono ad ottenere un certificato SSL: il 36,2% (numero in continuo aumento) dei certificati rilevati risulta infatti associato all’autorità di certificazione Let’s Encrypt che li emette gratuitamente e senza effettuare particolari verifiche sul richiedente.

Anche in presenza di un sito legittimo, la connessione potrebbe non essere sicura. Il protocollo TLS è un protocollo che permette di stabilire un canale con le proprietà di integrità e riservatezza in senso crittografico tra un client e un server. Esistono però diverse versioni di TLS, dalla 1.0 alla 1.3. Quest’ultima risulta la più sicura e veloce, grazie soprattutto ad un processo di handshake più snello. Le versioni TLS 1.0 e 1.1 invece sono obsolete, non supportano i moderni algoritmi crittografici e risultano vulnerabili ad attacchi.

Oltre alla versione di TLS è necessario sapere che il supporto crittografico di TLS è fornito attraverso l’uso di varie cipher suite, ovvero una combinazione di algoritmi crittografici che permettono lo scambio di chiavi e forniscono riservatezza e integrità della sessione durante lo scambio di messaggi. Al momento della negoziazione di una sessione TLS, il client (ad esempio il browser) propone al server una serie di cipher suite e quest’ultimo ne seleziona una da lui supportata. Nonostante TLS 1.2 sia ritenuto ancora sicuro, diverse cipher suite compatibili con TLS 1.2 non sono sicure e non andrebbero utilizzate. Da qui deriva l’importanza di una corretta configurazione del server, affinché utilizzi solo protocolli e cipher suite moderne e non vulnerabili. A tal proposito, AgiD ha emanato recentemente le “Raccomandazioni su TLS e Cipher Suite” dove vengono indicati i requisiti minimi da adottare lato server. Per la verifica di tali requisiti esistono diversi tool off-line e on-line utilizzabili liberamente. L’Open Web Application Security Project (OWASP) ne elenca alcuni, tra cui “SSL Server Test” e “SSL Client Test”, entrambi forniti dall’azienda di sicurezza Qualys.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Simona Venuti

-

di Carlo Volpe

-

di Simona Venuti

-

di Simona Venuti

-

di Simona Venuti

-

di Luigi Rebuffi

Telegram

Telegram