- Home

- Cybersecurity

- Addio e grazie per tutto il phishing

Addio e grazie per tutto il phishing

| Simona Venuti | Cybersecurity

Social engineering: continua il viaggio alla scoperta di uno dei più efficaci meccanismi per appropriarsi dei nostri dati

Nello scorso numero abbiamo visto quali sono i potenziali rischi e quanto siano importanti le minacce relative agli attacchi di tipo social engeneering applicato al phishing. Abbiamo anche visto che il trend di queste minacce si sposta verso attacchi sempre più mirati, anche verso una singola persona, capace operativamente di movimentare denaro all’interno della propria struttura.

In questa parte vedremo quali sono i principali tipi di phishing, quali sono le fasi dell’attacco e faremo alcune considerazioni su come funziona a livello psicologico e sociologico. È una parte poco tecnica ma serve per capire i principali meccanismi che entrano in gioco: sapere come funziona questo genere di attacco, anche nelle parti non strettamente informatiche, ci può aiutare a capire come ridurre i rischi nelle nostre strutture. Se già vi mancano i termini tecnici, mi farò perdonare con la prossima puntata, dove parlerò più diffusamente degli aspetti tecnici e possibili rimedi.

Simona Venuti, esperta di cybersecurity in forza al GARR-CERT, da anni evangelizza la comunità GARR sui rischi di sicurezza

Il phishing può essere diviso in numerose categorie, a seconda del contesto, per esempio in relazione alle diverse tecniche di ingegneria sociale che si possono utilizzare, e che dipendono principalmente dal target a cui è rivolta la campagna di phishing. Pertanto troviamo il phishing “classico”, cioè quello destinato a chiunque abbia un dispositivo connesso alla rete; in questo caso lo scopo é indurre l’utente a cliccare un sito malevolo, o installare malware, in modo da: estorcere denaro se il malware é un ransomware; minare moneta elettronica nel caso del mining; rubare dati personali, finanziari, o credenziali tramite keylogger; collegare il dispositivo infettato ad una o più BotNet con lo scopo di partecipare ad ulteriori campagne criminali come per esempio DDoS, oppure scansionare a tappeto la rete locale in modo da trovare ulteriori vulnerabilità e punti di ingresso. La seconda categoria é quella dello SparePhishing, cioè un phishing mirato a una azienda o un gruppo specifico, con lo scopo di farsi trasferire denaro o per spionaggio industriale o scientifico. Nel caso in cui la vittima sia una sola persona, per esempio il CEO di una azienda, il responsabile scientifico o finanziario, o un personaggio famoso, troviamo la terza categoria, il WhalePhishing, cioè la caccia alla preda più grossa di melvilleana memoria, la balena.

Le fasi dell’attacco sono tre: una prima fase, detta footprinting, o pastura, in cui i malintenzionati estrapolano da Internet o da qualsiasi altra fonte pubblica, le informazioni necessarie a conoscere con maggiori dettagli possibili la propria vittima. Nel caso del phishing classico in questa fase si cerca di raccogliere o comprare il maggior numero di contatti email validi, in modo da disseminare il più possibile la propria campagna. Sull’argomento sono importanti alcune considerazioni sociologiche: i malintenzionati ad oggi non fanno molta fatica a reperire informazioni, poiché fanno leva su fenomeno di normatività della digitalizzazione, cioè su quel processo top-down che ha imposto, a soggetti singoli e organizzazioni, di trasferire nel web dati e infrastrutture di dati sia a livello istituzionale che privato.

A questo si aggiunge il passaggio dal web 2.0 al web 3.0, cioè il passaggio dal dare valore all’anonimato in Internet, a dare valore alla trasparenza a tutti i costi, anche dove non strettamente necessaria, sia ai fini di “fare rete”, tipo Facebook o Linkedin, sia a fini istituzionali.

Per noi “anziani” di Internet è quasi impensabile registrarsi su un sito o su una piattaforma social col proprio nome e cognome, né diffondere il luogo di abitazione, tanto meno la propria occupazione lavorativa, mentre per i “giovani” è l’unico modo possibile per presentarsi, altrimenti come possono essere trovati? Il malintenzionato agisce rivoltando contro la vittima la sua adesione alla digitalizzazione, mentre lui resta bellamente anonimo salvaguardando la propria identità. Se il malintenzionato vince arrivando a conoscere bene la vittima attraverso le sue tracce vistose, per difendersi non solo è necessario conoscere le strategie attuali, ma anche mettere a fuoco il tema della quantità di informazioni in relazione alla trasparenza, la privacy online, l’autotutela delle informazioni riservate, ma anche semplicemente il saper riconoscere quando un’informazione apparentemente innocua, detta anche fuori contesto o in ambiente apparentemente ristretto, può favorire l’apertura di brecce.

Nella percezione comune il web è diventato luogo di intrattenimento divertente. Senza il contatto fisico ci sentiamo protetti e al sicuro: è così che si abbassano le difese

La seconda fase, è di verifica delle informazioni acquisite e acquisizione di dati di prima mano, mediante interazione con la vittima o persone vicine. Questa fase è la più importante nel caso del phishing mirato, in cui gli attaccanti scrivono alla vittima, utilizzando anche PEC compromesse, telefonano, creano degli account fasulli su Facebook, in modo da stabilire un background di credibilità (in gergo “pretexting”) per assicurarsi la fiducia, cosicché la vittima possa dare ulteriori informazioni di interesse, per di più di prima mano. Nel caso del phishing classico, in questa fase si prepara la mail in modo coerente, senza errori, internazionalizzandola nel linguaggio delle vittime. L’ultima fase è quella della cattura, quella cioè in cui il malintenzionato sferra l’attacco finale che porta alla raccolta del bottino: si mandano le mail con malware allegato o link malevoli, si manda l’SMS definitivo per farsi emettere il mandato, si mandano le nuove coordinate bancarie sulle quali effettuare il bonifico della fattura “trafugata”.

La fase della cattura è quella più delicata, perché è quella che decreta la riuscita o no della campagna criminale. Per essere maggiormente efficace nell’indurre la vittima ad agire secondo il proprio vantaggio, oltre a tutto il lavoro precedente di raccolta informazioni e creazione dell’ambiente di fiducia, necessita di tecniche di persuasione dirette, che fanno leva su alcuni processi automatici del cervello umano e su motivazioni psicologiche forti, che colpiscono la sfera personale delle vittime. Diventare consapevoli dei modi con cui una persona o una tecnologia sta cercando di indurci a compiere un’azione che non desideriamo veramente, ci consente di fermarci e riflettere su quali sono i nostri reali compiti ed obiettivi.

Conoscere quindi queste tecniche ci può aiutare a riconoscerle nel momento in cui riceviamo messaggi sospetti e alcune di queste sono: l’autorevolezza, cioè far credere alla vittima di essere un ente, un esponente di una certa autorità (governativa o bancaria per esempio), per indurlo a prestare maggiore attenzione e dare più importanza al messaggio da veicolare; il panico, cioè creare una presunta situazione di emergenza in cui la vittima deve prendere una decisione entro pochi minuti, ovviamente non mediata dalla ragione, per esempio: URGENTE, HAI UN VIRUS, CLICCA QUI SUBITO! Oppure: SE NON MI FAI IMMEDIATAMENTE QUEL BONIFICO PERDIAMO LA COMMESSA, PROCEDI PER FAVORE!; l’ignoranza: mandare un messaggio pieno di termini tecnici, o scientifici, in cui la vittima si sente spiazzata e per non dover ammettere la propria ignoranza esegue il comando; il senso di colpa: far credere alla vittima che se non farà una certa cosa molte persone avranno danni o disagi, oppure minacciando di rivelare qualche debolezza della vittima: “ho visto quale film guardavi su YouTube ieri sera e lo dico a tua moglie”, alla famiglia o ai suoi superiori; il desiderio, cioè indurre la vittima a visitare siti appetibili, pornografici o siti privati di personaggi famosi; l’avidità, cioè promettere un premio o un vantaggio o un guadagno se si farà quello che c’é scritto nel messaggio; persino il senso di compassione e i buoni sentimenti, cioè far credere alla vittima che sta aiutando qualcuno in difficoltà o che qualcuno é innamorato di lei o che qualcuno vuole aiutarla a risolvere i propri problemi. Ce ne sono anche altre e sono le classiche tecniche di persuasione che ogni venditore porta a porta conosce alla perfezione. Recentemente queste tecniche si sono affinate molto, sia mediante lo studio della teoria dei nudge in economia ad opera del premio Nobel 2017 Richard Thaler e di Cass Sunstein, sia delle più datate tecniche di programmazione neurolinguistica.

Oltre alle tecniche psicologiche dobbiamo tenere in considerazione anche gli aspetti sociologici: cioè il naturale istinto delle persone a fidarsi degli altri, soprattutto in ambito virtuale; prima di tutto per un motivo banale: non siamo in contatto fisico con nessuno dei nostri interlocutori virtuali, quindi abbiamo la falsa sensazione di sentirci protetti, nascosti, in un certo senso inarrivabili. E le difese si abbassano. Inoltre non avendo un contatto visivo, si vengono a perdere tutti quegli indizi e strumenti di comunicazione non verbale, il linguaggio del corpo per esempio, spesso inviati e recepiti in maniera inconscia, che ci permetterebbero di valutare con più accortezza se l’interlocutore ci stia mentendo: non avendo questi avvertimenti inconsci, tendiamo spontaneamente a considerare vero quello che ci viene comunicato. Dare fiducia agli sconosciuti dipende inoltre da due fattori: da un lato la differenziazione, cioè il fatto che ognuno di noi è sempre più specializzato in settori sempre più piccoli, per cui non sappiamo come funziona un aereo ma ci saliamo lo stesso perché ci fidiamo del pilota che lo sa fare ed è vestito bene. L’altro fattore è più personale ed è la volontà di non sapere, pur avendone la possibilità: se la vita in generale è complessa e stressante, il web si è elevato a luogo sicuro e di intrattenimento innocuo e divertente nell’immaginario dell’utente, in cui si crede che basti un livello minimo di attenzione per sentirsi al riparo sani e salvi, tanto è solo un gioco. Una delle conseguenze più gravi di quanto detto sopra, è che la vittima perde completamente la percezione del rischio in quello che fa.

E con queste informazioni poco tecniche ma molto importanti per capire come funziona, si chiude la seconda parte dedicata al social engineering applicato al phishing. Nella terza ed ultima parte ci occuperemo degli aspetti più tecnici, ovvero tentare di riconoscere il phishing e, infine, cosa si può mettere in campo per mitigare il fenomeno e limitare al massimo i danni.

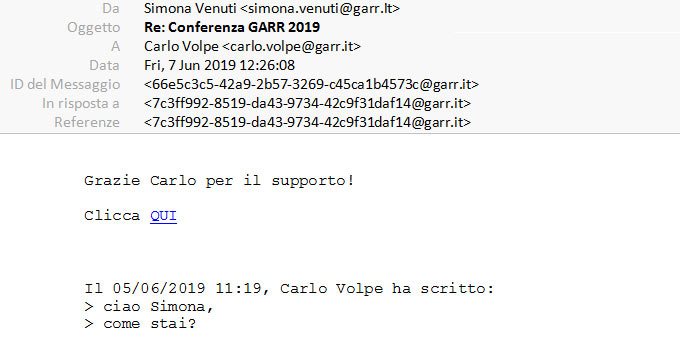

Soluzione al quesito dello scorso numero: la mail è sicuramente contraffatta in quanto il mittente non è simona.venuti@garr.it ma simona.venuti@garr.lt

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Simona Venuti

-

di Simona Venuti

-

di Carlo Volpe

-

di Simona Venuti

-

di Simona Venuti

-

di Simona Venuti

Telegram

Telegram