- Home

- Cybersecurity

- Proteggi la tua rete. Connessioni VPN: perché sono importanti per i dipendenti delle reti della ricerca?

Proteggi la tua rete. Connessioni VPN: perché sono importanti per i dipendenti delle reti della ricerca?

| Nicla Ivana Diomede | Cybersecurity

#CybersecurityCafé

di Nicla Diomede, Università di Milano

Le VPN sono state fondamentali per i dipendenti delle reti della ricerca in fase di pandemia, vediamo il perché e quali sono le possibili evoluzioni.

La ricerca rappresenta una delle principali mission delle università ed è un importante motore per lo sviluppo del Paese e per il progresso dell’umanità.

Le università e gli enti di ricerca collaborano con enti e istituzioni internazionali ma anche con aziende trattando informazioni rilevanti che devono essere adeguatamente protette. Da sempre, nella loro attività, chi lavora negli enti di ricerca si trova ad operare spesso fuori sede e questo aspetto è diventato ancora più rilevante con la pandemia, che ha rivoluzionato il modo di lavorare di tutti.

È bene sottolineare che indistintamente tutti i dipendenti degli enti di ricerca svolgono un ruolo cruciale per il raggiungimento delle finalità istituzionali degli enti e quindi è importante poter garantire loro la possibilità di accedere in sicurezza alle informazioni, applicazioni e sistemi indipendentemente da dove si trovano fisicamente.

Lo strumento sinora maggiormente utilizzato per raggiungere questo scopo è la VPN (virtual private network) che si basa su meccanismi di tunneling, autenticazione e crittografia per superare i limiti connessi all’accesso di reti non trusted (tipicamente pubbliche).

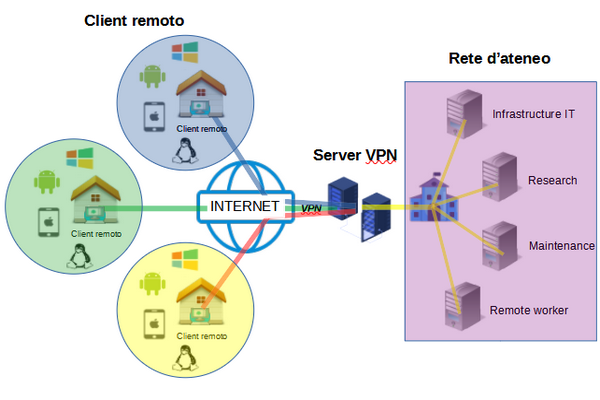

Esistono due tipi di VPN, quella che consente l’accesso remoto degli utenti (tipicamente usata per smart working o lavoro da remoto) alle risorse dell’organizzazione e le VPN site to site, che consentono l’interconnessione di due siti (ad esempio Lan) distanti tra loro. Ci soffermiamo in questo contesto al primo tipo di VPN.

La VPN consente di connettere virtualmente il dispositivo di un utente, indipendentemente dalla sua ubicazione, all’interno della rete dell’organizzazione, rendendo “adiacenti” i due nodi. Previa autenticazione tra le parti, viene stabilito un tunnel cifrato all’interno del quale sono scambiati i dati tra il dispositivo dell’utente e l’infrastruttura dove sono ospitate le risorse protette, ovvero i servizi e i dati necessari per svolgere la propria attività. L’accesso a queste risorse sarà consentito all’utente ovviamente previa autenticazione, ed in caso di successo il dispositivo dell’utente entra virtualmente a far parte dell’infrastruttura dell’organizzazione.

In questo modo, pur attraversando reti non trusted, le informazioni e i dati sono protetti e non sono leggibili da soggetti terzi, poiché trasmessi tra i due peer della VPN all’interno del canale cifrato, consentendo al lavoratore di accedere in sicurezza a dati e servizi anche quando non è fisicamente in ufficio ovvero anche quando si trova a casa, in treno, in aeroporto e di non doversi preoccupare della sicurezza della rete wifi, hotspot o del network a cui è collegato.

A loro volta le risorse dell’ente dovranno essere protette impostando le opportune policy di sicurezza basate sull’identità dell’utente e garantire l’accesso solo agli utenti autorizzati.

Un altro vantaggio derivante dall’uso della VPN è che in questo modo i dati non devono essere memorizzati o replicati localmente sui dispositivi degli utenti, con possibili problematiche di sicurezza, disallineamento o disponibilità, ma possono essere acceduti, modificati e aggiornati in qualsiasi momento direttamente sui server (dotati di backup, ridondati, ecc.), raggiungibili attraverso la VPN.

Questo quindi consente di garantire che i dati rimangano confidenziali, integri e sempre disponibili sulle infrastrutture dell’ente di ricerca (sia che siano in cloud sia on premise).

Non è da sottovalutare l’opportunità di veicolare tutto il traffico (anche diretto all’esterno del perimetro on premise o cloud dell’ente) del dispositivo utente verso l’infrastruttura dell’ente stesso in modo da fornire al lavoratore in mobilità, indipendentemente dall’attività che svolge sul proprio dispositivo, lo stesso livello di sicurezza e protezione dagli attacchi che ha quando si trova fisicamente in ufficio, fatte salve le adeguate garanzie sul rispetto della normativa sulla protezione dei dati personali. Questo tipo di configurazione può essere ad esempio utile per le VPN dedicate al lavoro da remoto richiedendo all’utente di mantenere la VPN attiva per tutto il tempo in cui svolge l’attività lavorativa in modo da proteggerlo adeguatamente. Tale soluzione è percorribile se l’infrastruttura e la connessione risulta adeguatamente dimensionata, in modo da scongiurare problemi di performance.

Naturalmente l’uso della VPN non garantisce di per sé la protezione del dispositivo che deve essere ben configurato, aggiornato e dotato di sistemi di protezione dell’endpoint. Gli strumenti tecnologici (ad esempio la VPN, endpoint protection) non bastano da soli a fornire una buona protezione, non possono nulla ad esempio contro un attacco di phishing, ma è necessario che ciascun utente sia consapevole delle principali minacce informatiche e segua le indicazioni e le norme comportamentali per un corretto uso degli strumenti al fine di evitare di incappare in incidenti di sicurezza.

Nella fase di pandemia la VPN è stata indubbiamente uno strumento indispensabile che ha consentito a ciascun ente di ricerca di continuare ad erogare in sicurezza i propri servizi amministrativi, di ricerca, di didattica e di terza missione. L’adattabilità ai cambiamenti del network, la facilità nell’aumentare il suo dimensionamento, la flessibilità nel fornire soluzioni sia di tipo remote che site-to-site sono caratteristiche che hanno agevolato significativamente l’operato degli addetti ai lavori.

Il massiccio uso delle VPN durante la pandemia associato “alla corsa alla digitalizzazione dei servizi più disparati” che ha caratterizzato molti enti sia pubblici che privati, hanno però fatto emergere alcuni limiti di questa soluzione. In particolare, considerato il contesto eterogeneo dei servizi e delle tipologie degli utenti presenti negli enti di ricerca è necessario utilizzare diverse istanze di VPN con caratteristiche e indirizzamento diversificato a seconda della tipologia di utenti e di risorse che devono essere raggiunte: oltre alla VPN dedicata al lavoro da remoto, si possono avere ad es. VPN dedicate ai tecnici ICT per la gestione dei servizi infrastrutturali e di back end, una VPN per i fornitori che forniscono servizi di manutenzione degli impianti e di assistenza, una VPN dedicata agli scopi di ricerca, ecc.. Non va poi dimenticato che dal punto di vista infrastrutturale, la VPN deve essere progettata e configurata in alta affidabilità in modo da garantire l’erogazione del servizio VPN anche in caso di fault di uno dei due Server VPN e adeguatamente dimensionata.

La gestione di multiple istanze di VPN può risultare complessa, considerata l’eterogeneità degli ambiti da gestire, oltre al fatto che nel caso di utenti domestici e che quindi non necessariamente dispongono di strumenti e connessioni di rete “on the edge”, l’impatto prestazionale di una VPN può essere non del tutto trascurabile.

Sulla base di questa considerazione sono recentemente apparse sul mercato diverse soluzioni basate sul concetto di “Software Defined Perimeter” o quello più generale di “Cloud Access Security Broker “ servizi di VPN e/o più in generale di sicurezza erogati da cloud provider sotto forma di SaaS. A partire dalla considerazione che è oramai largamente superato il concetto di perimetro di sicurezza inteso come confine che delimita nettamente una intranet aziendale dal mondo esterno e che la messa in sicurezza di queste infrastrutture richiede un impegno tecnico organizzativo tutt’altro che trascurabile anche per organizzazioni di medie dimensioni, questi nuovi servizi di fatto propongono l’esternalizzazione di queste incombenza a organizzazioni dedicate esclusivamente all’erogazione delle stesse.

L’obiettivo è sempre quello di continuare a garantire, alla stregua delle VPN, la riservatezza, e la protezione delle informazioni e dei servizi erogati agli utenti autorizzati indipendentemente da dove essi si trovano, consentendo agli utenti di lavorare in modo più semplice, agile ed efficiente, continuando ad accedere ai propri documenti e servizi ovunque si trovino in modo assolutamente trasparente.

Nicla Diomede è il CISO dell’Università degli Studi di Milano, componente della cabina di regia sulle strategie ICT e del “Comitato per la Sicurezza e Protezione dei dati personali“ dell’Ateneo. E’ membro del “Comitato CISO Cloud” di CSA Italy e di Clusit for Security. E’ laureata in Scienze dell’informazione con master in Information Technology e Cybersecurity e diversi con corsi di specializzazione post laurea tecnico-giuridici. Ha iniziato la sua carriera nel contesto del networking dove ha progettato e coordinato molteplici progetti di innovazione. Sin dal 2000, si occupa di cybersecurity, contribuendo in modo significativo alla nascita e all’organizzazione dell’IRT e del SOC dell’Università di Milano, divenuti un punto di riferimento per la comunità accademica nazionale. Ha svolto esperienze internazionali in UE e in USA in programmi di studio e ricerca nell’ambito dell’IT, del networking e in cybersecurity.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Simona Venuti

-

di Simona Venuti

-

di Carlo Volpe

-

di Simona Venuti

-

di Simona Venuti

-

di Simona Venuti

Telegram

Telegram