- Home

- Caffè scientifico

- Compromised is the New Black

Compromised is the New Black

| Simona Venuti | Caffè scientifico

Ovvero: come i nuovi trend nelle minacce inducano un cambiamento di look nella gestione della {in}sicurezza

Negli ultimi mesi sono successi diversi eventi che hanno avuto un impatto di portata mondiale. Ciò induce ad una riflessione più approfondita sui sistemi che noi tutti usiamo quotidianamente per difenderci e per cercare di mantenere un livello accettabile di sicurezza.

Il primo fatto degno di nota è stata la BotNet Mirai, utilizzata alla fine dello scorso anno per diverse attività, fra cui il DDoS più potente nella storia di Internet: si parla di 650 Gbps, con picchi di 1 Tbps. La maggior parte del traffico è stata prodotta da dispositivi IoT, tanto da essere stato ribattezzato da Internet of Things a Internet of Threats.

Il secondo motivo di preoccupazione è stato il ransomware WannaCry, che ha bloccato per ore ospedali e sistemi di trasporto pubblico. Per continuare, sono state trovate su Google PlayStore una cinquantina di app (di cui una quarantina per bambini) che in realtà erano malware che generavano enormi quantità di click fraudolenti su annunci pubblicitari. Alcune di queste sono state scaricate circa 18 milioni di volte: il che significa che nel mondo ci sono milioni di dispositivi inconsapevolmente infetti.

CRESCERANNO GLI ATTACCHI DDOS, IN CONSEGUENZA DELL’AUMENTO DEI DISPOSITIVI PER L’INTERNET OF THINGS, MA PROBABILMENTE SARANNO MENO POTENTI

L’ultimo fatto che vorrei elencare è la recente pubblicazione in rete di centinaia di migliaia di password. Oltre a questi fatti noti, molti dei quali sono anche passati nei principali telegiornali nazionali, ci sono infiniti episodi di data breach, DDoS, malware che si propaga, malware creato dalle case madri direttamente codificato in hardware, malware utilizzato dai governi stessi... Molte vulnerabilità non ci sono neanche note, anche se in rete ne esistono gli exploit.

La lezione imparata da tutto questo è che il malware si propaga non solo attraverso i server o i PC, ma anche (e in alcuni casi soprattutto) attraverso comuni dispositivi che tutti noi abbiamo in casa o al lavoro e che hanno la capacità di connettersi ad una rete: frigoriferi, tostapane, stampanti, smartTV, giocattoli, videocamere, termostati, sonde. Inoltre i problemi causati da queste minacce hanno un forte impatto non soltanto sul software o sui PC o sui nostri dati, ma anche sulla vita di tutti i giorni, sui mezzi pubblici che prendiamo, sui dispositivi diagnostici che servono per curarci.

E il trend delle minacce per il futuro non è molto diverso dalla situazione attuale. Akamai prevede aumenti nel numero di DDoS, principalmente dovuto alla diffusione sempre più pervasiva di device IoT, anche se probabilmente saranno meno potenti. Inoltre prevede un aumento massiccio nell’utilizzo dei ransomware che, grazie alla diffusione online dei sorgenti, saranno sempre più invasivi, si insinueranno nei dispositivi IoT, arrivando a bloccarne il funzionamento fino al pagamento del riscatto. Si prevedono scenari in cui la fornitura di ransomware venga erogata as a service (RaaS), in cui chiunque abbia bisogno di un virus di questo tipo può commissionarlo e vederselo confezionare “su misura”. Infine si stanno già osservando sistemi di estorsione e pagamenti di tipo marketing piramidale, in cui si può scegliere fra pagare il riscatto, oppure infettare un certo numero di amici e parenti.

SI PREVEDONO SCENARI IN CUI CHIUNQUE ABBIA BISOGNO DI UN VIRUS DI TIPO RANSOMWARE PUÒ COMMISSIONARLO E VEDERSELO CONFEZIONARE SU MISURA

McAfee prevede inoltre l’aumento di attacchi di tipo social engineering, che diventeranno più sofisticati, grazie all’utilizzo di tecniche di machine learning. Si prevede che questi attacchi non saranno più soltanto indirizzati al furto di dati per il riutilizzo fraudolento, ma verranno manipolati, modificati e reimmessi nella rete.

Su Facebook girano già questi tipi di truffa. Il malware diventerà più flessibile e intelligente, capace di modificare il comportamento a seconda di quello che trova sul dispositivo, e si concentrerà sul furto di credenziali di tipo bancario, soprattutto quelle di secondo livello, che vengono da token esterni; oppure al furto dell’impronta digitale o della scansione biometrica della retina. È sempre stato detto che le password biometriche risolvono tutti i problemi di autenticazione, perché le porti sempre con te, ma in realtà se utilizzi uno smartphone per leggere l’impronta, non è detto che rimanga a lungo solo tua.

Ebbene... sotto il bombardamento di tutte queste notizie sembra proprio che la normalità sia diventata convivere con il malware, rendersi conto di essere compromessi, accettare di condividere i propri PC, i propri sistemi, i propri elettrodomestici e il proprio dispositivo mobile, con gli hacker, o con i governi curiosi. Ci rendiamo ben conto che i sistemi che usiamo oggi non sono più sufficienti. Gli antivirus che si basano sulle firme degli eseguibili non sono efficaci perché con i sorgenti dei virus in giro basta cambiare un byte che il binario avrà un altro hash e non sarà rintracciabile dall’antivirus (al momento il 60% dei virus non viene rilevato).

IL MALWARE DIVENTERÀ PIÙ FLESSIBILE E INTELLIGENTE, CAPACE DI MODIFICARE IL COMPORTAMENTO IN BASE AL DISPOSITIVO

I firewall non sono efficaci perché gli attacchi non provengono dall’esterno, ma sono dovuti a programmi che girano sui PC, quindi provengono dall’interno ma non sappiamo a priori quali sono i server con cui parlano o parleranno. Il monitoraggio della rete in senso stretto, le misure di sicurezza proattive, non sono abbastanza efficaci, perché non conoscendo a priori le minacce, né cosa fa il malware (per ogni malware), non possiamo stabilire a priori delle regole che facciano suonare gli allarmi. Non è che questi strumenti siano da buttare, gli attacchi old style continueranno comunque e le difese saranno sempre necessarie, ma dobbiamo aggiungere armi, dobbiamo affinare quelle che abbiamo, cambiando prospettiva.

IoT: Internet of Tings o Internet of Threats? Gli attachi informatici si propagano ormai non solo attraverso server o PC, ma anche attraverso comuni dispositivi che tutti noi abbiamo in casa o al lavoro e che hanno la capacità di connettersi ad una rete: frigoriferi, tostapane, stampanti, smartTV, giocattoli, videocamere, termostati, sonde. La BotNet Mirai ha effettuato nel 2016 il più potente attacco DDoS nella storia di Internet. Tutta la comunità mondiale sta cercando di porre soluzione e regole comuni per limitare i danni e mettere in sicurezza i nostri dispositivi e le nostre informazioni.

IoT: Internet of Tings o Internet of Threats? Gli attachi informatici si propagano ormai non solo attraverso server o PC, ma anche attraverso comuni dispositivi che tutti noi abbiamo in casa o al lavoro e che hanno la capacità di connettersi ad una rete: frigoriferi, tostapane, stampanti, smartTV, giocattoli, videocamere, termostati, sonde. La BotNet Mirai ha effettuato nel 2016 il più potente attacco DDoS nella storia di Internet. Tutta la comunità mondiale sta cercando di porre soluzione e regole comuni per limitare i danni e mettere in sicurezza i nostri dispositivi e le nostre informazioni.

Quali possibili soluzioni?

Analisi su endpoint (EDR)

Dal momento che non è sempre possibile individuare il malware prima che venga installato, è necessario sviluppare un sistema che controlli le macchine e i dispositivi degli utenti e capisca subito quando una macchina è stata infettata e compromessa. Sistemi di questo tipo, detti EDR (Endpoint Detection and Response), si basano sullo studio del comportamento “normale” di una macchina e segnalano qualsiasi anomalia diversa dal solito. Purtroppo al momento in cui scrivo non esiste ancora nessun programma open source con queste funzionalità, ma il mercato è in forte sviluppo, stanno nascendo molti prodotti di questo tipo.

Analisi e correlazione dei log: SIEM e simili

È FONDAMENTALE COLLEZIONARE TUTTI I LOG DI SISTEMA E DI RETE IN UN UNICO POSTO

In ambienti enterprise, come può essere considerato un campus universitario, non necessariamente grande, è fondamentale collezionare tutti i log di sistema e di rete in un unico posto. Questa necessità è prioritaria anche all’interno della comunità GARR, e in questa direzione sta andando il gruppo di lavoro Network auditing e monitoring formatosi durante il Workshop GARR 2016. Oltre a tenere tutti i log in un unico posto è necessario anche sviluppare dei sistemi di analisi e soprattutto correlazione all’interno di questa enorme mole di dati: il gruppo di lavoro sta studiando soluzioni open source di questo tipo, con Elasticsearch, Ikebana e altri programmi, in pratica si tratta di mettere in piedi un sistema SIEM (Security Information and Event Management).

I sistemi SIEM derivano dalla fusione di SIM (Security Information Management) e SEM (Security Event Management), dove SIM è la collezione e analisi dei log e SEM è il monitoraggio e notifica in tempo reale del problema. In sintesi, un SIEM è un sistema che raccoglie i log nei vari formati nativi, li normalizza e li sottopone ad analisi che cercano di individuare i problemi, gli attacchi, le macchine infettate e inviare allarmi e notifiche in tempo reale. Anche in questo caso non ci sono ancora sistemi open source: ne ho trovato uno: SIEMonster, gratuito fino ad un certo punto di rilevamento del malware, a pagamento per i passi successivi e/o integrazioni con altri software.

Analisi e condivisione degli Indicator of Compromise

Con l'espressione Indicator of Compromise (IoC) si intende qualsiasi informazione relativa all’avvenuta compromissione di una macchina.

Con l'espressione Indicator of Compromise (IoC) si intende qualsiasi informazione relativa all’avvenuta compromissione di una macchina.

Per esempio, una macchina che sia stata infettata da un malware inizierà a fare attività relativa ad esso, per esempio collegandosi al proprio C&C, oppure scaricando altri malware. Questo insieme di informazioni, che spesso non è possibile raccogliere facendo eseguire il virus in ambienti protetti tipo sandbox, individuano l’impronta del malware analizzato e possono essere utilizzate per cercare nella propria rete altre macchine con un comportamento analogo. All’interno della comunità internazionale questa è un’esigenza prioritaria e si sta cercando di indurre i vari operatori di sicurezza a raccogliere i propri IoC per condividerli nella comunità. La versione inglese del FactSheet Indicators of Compromise redatta dal National Cyber Security Centre (NCSC) del Ministero di Sicurezza e Giustizia olandese si trova su ncsc.nl/csan.

Ci aspetta un periodo molto interessante e denso di novità, come dico sempre in questi frangenti: what a time to be alive!

LE SOLUZIONI PER LA COMUNITÀ DELLA RICERCA

Come comunità GARR, cosa possiamo fare per contenere il malware il più possibile, nell’attesa che arrivi qualcosa di buono alla portata economica di tutti?

Scansione delle vulnerabilità

È molto importante sapere prima quali sono le macchine vulnerabili e quali tipi di problemi hanno. La scansione delle vulnerabilità è un'operazione che andrebbe fatta con cadenza regolare, studiando i report e mettendo in opera un piano strategico per la correzione di eventuali problemi. Poter contenere i problemi almeno sulle minacce note non ci difende dagli 0-day e dalle vulnerabilità sconosciute, ma taglia sicuramente fuori una grande fetta di malware. Metasploit, KaliLinux, Nessus, il nostro SCARR.garr.it sono tutti sistemi validi e gratuiti.

Penetration testing e social engineering testing

È più difficile da realizzare, perché richiede maggiori competenze e abbastanza tempo a disposizione, ma è come quando si studia la sicurezza sul luogo di lavoro: è necessario provare per vedere i propri punti deboli, fare esercitazioni, mettere trappole, tenere una sorta di RedTeam che ogni tanto scatena l’inferno, e vedere l’effetto che fa.

BYOD e mobile device

I sistemisti difficilmente possono mettere le mani sui dispositivi che gli utenti si portano da casa, ma, dal momento che utilizzano le risorse della struttura, è necessario che questa si tuteli e stabilisca delle chiare politiche di sicurezza.

Internet of Things

Sicuramente tutta la comunità mondiale è sensibilizzata sul problema e sul pericolo oggettivo di questi dispositivi, e i vendor stessi stanno cercando di autoregolamentarsi e sviluppare protocolli comuni per aumentare la sicurezza, me è necessario stabilire delle regole, delle operazioni, dei sistemi di contenimento dei danni. È necessario conoscere, censire e ottimizzare i dispositivi che svolgono compiti delicati, mentre per tutti gli altri potrebbe essere sufficiente relegarli in un segmento di rete a sé stante, isolati dall’esterno e il più possibile dall’interno.

Password policy

Internet è nata quasi 50 anni fa, e ancora oggi uno dei problemi più gravi è non farsi indovinare la password. È necessario stabilire delle regole nella composizione della password, rifiutare password facili, o il riutilizzo di vecchie password

I GRUPPI DI LAVORO SULLA SICUREZZA INFORMATICA

All’interno della comunità GARR sono attivi dei gruppi di lavoro aperti alla partecipazione di chiunque sia interessato ad approfondire i temi relativi alla cybersecurity e a mettere in condivisione le proprie competenze. Informazioni per partecipare sono disponibili sul wiki: wiki-wg-sec.garr.it

DDoS

Il gruppo di lavoro si occupa di:

- condivisione di esperienze attraverso la raccolta dei dati statistici sugli attacchi e le best practice nelle configurazioni di rete per inibire i DDoS;

- monitoring ed elaborazione delle statistiche (detection); strumenti per contrastare i DDoS (mitigation).

Tra le attività effettuate c’è lo studio di applicativi software, la condivisione di knowhow e l’analisi dati.

Coordinatore: Nino Ciurleo, GARR

Network auditing e monitoring

Il gruppo di lavoro si occupa di individuare strumenti utili ad analizzare e scansionare le reti della comunità GARR con la finalità di trovare eventuali vulnerabilità in modo da prevenire o intervenire in tempo utile in caso di attacchi.

Per specifiche attività sono attivi alcuni sottogruppi:

- scansioni generiche;

- scansioni di web application;

- analisi dei log e flussi di dati.

Coordinatore: Ermann Ripepi, CNR-IMAA

Best practice

Il gruppo di lavoro si occupa di:

- sensibilizzare e supportare la dirigenza verso le problematiche di sicurezza;

- definire regole scritte da aggiungere alle AUP per giustificare alcuni interventi da parte degli APM;

- policy generali;

- indicazione dei servizi disponibili considerati critici;

- linee guida di configurazione sicurezza per le scuole.

Coordinatore: Marco Pirovano, Università Bocconi

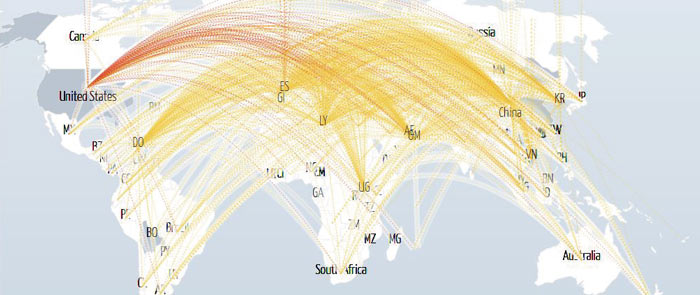

Attacchi DDoS nel mondo in tempo reale sul sito digitalattackmap.com

Attacchi DDoS nel mondo in tempo reale sul sito digitalattackmap.com

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Erika Trotto

-

di Luisa Verdoliva

-

di Elis Bertazzon

-

di Franco Niccolucci

-

di Valeria Panebianco, Martina Pecoraro, Simone Novelli

Telegram

Telegram