- Home

- Flussi RSS

- progetti PNRR

- Cybersecurity

- Come divento te

Come divento te

| Simona Venuti | Cybersecurity

Fingersi qualcun altro, nella rete, è più facile di quello che ci piace pensare: e l’umana tendenza alla fiducia diventa l’arma peggiore nelle mani dei malintenzionati

È stato ampiamente dimostrato che l’anello debole di qualsiasi sistema di sicurezza è rappresentato dagli esseri umani. Il social engineering, che cerca di sfruttare queste debolezze, viene definito come l’atto di manipolare le persone affinché compiano specifiche azioni a vantaggio di un attaccante.

I metodi dell’ingegneria sociale sono stati i migliori per ottenere vantaggi fin dall’antichità: il più antico e famoso tentativo di social engineering riuscito della storia è stato sicuramente il cavallo di Troia: con una bella confezione regalo, completamente gratis, viene abbandonato vicino alle porte della città un bel cavallo di legno. È bello, è gratis, lo prendiamo! E, come avviene oggi, dentro al cavallo era installato un malware, in questo caso composto da esseri umani, che appena possibile hanno iniziato a compiere operazioni malevole. Talmente famoso che i virus di questo tipo si chiamano proprio “trojan”. Un altro breach antico e famoso, poiché era ritenuto impossibile da realizzare, è stato quello della Grande Muraglia Cinese, la quale era rimasta inespugnabile per circa 2000 anni, dal VII secolo AC fino ai primi anni del 1200. Gengis Khan il Conquistatore sapeva perfettamente che nessun attacco diretto avrebbe potuto portare alla vittoria. Adottò la tecnica del phishing: fece uscire i difensori cinesi all’esterno con un “link appetitoso”, un piccolo manipolo di giovani guerrieri falsamente inesperti che tentavano di forzare un ponticello, e poté entrare dai cancelli che erano rimasti aperti. Scrivere questo articolo per me è difficile, perché mi vengono in mente moltissimi esempi eclatanti di grandi breach (di dati e di denaro) dovuti a piccoli errori di social engineering, per non contare i casi quotidiani di phishing generico, a cui ormai siamo abituati e che cancelliamo subito, a parte qualcuno ancora sprovveduto. Ci sarebbe da scrivere un’enciclopedia!

Qualcuno però lo voglio elencare, a partire dalla mia esperienza personale: quando studiavo per preparare il concorso di assunzione a GARR, ormai 14 anni fa, sono stata 4 giorni a studiare a Pescara, da un mio amico che aveva un’azienda di sicurezza. Durante l’ultimo giorno della mia permanenza aveva pianificato di fare un pen-test reale verso un cliente e mi ha portato con sé per farmi imparare. Il pen-test è riuscito: è entrato nei server semplicemente telefonando alla segretaria del CEO e facendosi dare tutte le informazioni necessarie e le password!

Venendo ad eventi più recenti, conosciamo tutti la storia delle PEC compromesse, argomento di un articolo sul precedente numero di questa rivista. Spesso le credenziali vengono indovinate, perché troppo facili, ma ancora più spesso si mandano mail di phishing dove si induce l’utente della PEC a inserire la propria mail e password in siti controllati da altri. Esistono elenchi di coppie utenti/password di PEC pubblicati su “notepad pubblici”, tipo pastebin, dove vengono periodicamente immessi e scambiati o venduti.

Tuttavia il nuovo trend del social engineering non è più l’invio automatico di mail “urbi et orbi” sperando che qualcuno ci caschi, ma si è fatto molto più sofisticato, si è specializzato in particolari tipi di utenti di aziende o enti pubblici, che garantisce ai malviventi maggior sicurezza di una risposta (positiva), quindi maggiori guadagni. Si parla in questo caso di “spare phishing”, cioè phishing indirizzato ad uno specifico target, e di BEC (Business Email Compromise), che ne è uno dei maggiori vettori. Per esempio il grande breach in Confindustria alla fine del 2017: il Direttore della delegazione di Confindustria presso l’Unione Europea riceve una mail (contraffatta) dal Direttore Generale Panucci in cui gli viene chiesto di effettuare prima possibile un bonifico di circa 500.000 euro su un certo conto. Lui legge la mail dal telefonino e fa il bonifico. Pwned.

Simona Venuti, in forza al GARR-CERT da anni diffonde la pratica del pen-test attraverso corsi di formazione dedicati alla comunità GARR.

In questo caso, come succede sempre più spesso, l’attacco era stato preparato con anticipo mediante un profondo lavoro di social engineering, studiando le procedure di Confindustria, le persone, i riferimenti, il fraseggio del Direttore Generale (“Non mi chiamare per conferma perché sono in giro con Bocci e non posso rispondere”), ed era indirizzato ad un’unica persona, quella che aveva “il potere” di forzare un bonifico senza dover chiedere autorizzazioni a nessuno.

Ma Confindustria non è sola: la società calcistica Lazio ha pagato l’ultima rata per il giocatore De Vrij su un conto corrente diverso dalle altre rate, perché gli era stata comunicata dalla società del Feyenoord (fasulla) una variazione nelle coordinate bancarie. Persi due milioni di euro.

Un altro caso famoso di ingegneria sociale felicemente utilizzata è accaduto a fine 2018 alla multinazionale italiana Tecnimont. In questo caso è stato ancora più facile: un falso amministratore delegato di Tecnimont scrive al direttore della filiale in India dicendo che è in corso una acquisizione grossa, da tenere riservata, e che è necessario un bonifico immediato di 18 milioni di dollari su un certo conto. Anche in questo caso il dirigente non si accorge che l’email del mittente era fasulla, e provvede al bonifico. Addio 18 milioni, ancorché dollari. Nel frattempo un manager di Tecnimont Arabia si vede arrivare una mail dal direttore finanziario del capogruppo Maire Tecnimont (ma senza una i, “Mare Tecnimont”) che ordina un bonifico di 5 milioni di dollari verso Asecna Tecnimont. Il bonifico viene emesso, e dopo ci si accorge che Asecna Tecnimont non è legata a Tecnimont, ma ormai i soldi hanno iniziato a fare un giro infinito per Europa e mondo. Si riescono a recuperare soltanto gli spiccioli. Nel caso di aziende/enti con corrispondenti e fornitori o clienti all’estero è ancora più facile, perché nessuno può controllare facilmente a chi appartiene il conto destinatario. Ci sono moltissimi casi così: La società cinematografica francese Paté, addirittura qualche giorno fa il ricercatore di cybersecurity e software engineer Robert Heaton, che nonostante sospettasse molto ci era cascato lo stesso, sono i malviventi che l’hanno abbandonato a metà perché non abbastanza potente da smuovere denaro! Avendo spazio quante ce ne sarebbero da raccontare.

Altri casi, detti man-in-the-mail, accadono quando gli attaccanti riescono a compromettere la casella di un dirigente o di un fornitore e sostituiscono direttamente una fattura vera allegata alla mail, emessa per un servizio vero, con la stessa fattura, ma con diverse coordinate bancarie per il pagamento (le proprie).

È evidente che gli attaccanti compiono un enorme lavoro per conoscere la struttura e le procedure di una azienda, rastrellano i social network per trovare in mezzo a foto di gattini informazioni sui dipendenti di aziende ed enti, per conoscere i nomi e i rapporti fra le persone, sicuramente hanno compromesso qualche casella di posta di dipendenti e qualche PC, e hanno basi di appoggio all’estero con persone “vere e attive” qualora qualcuno pensasse di fare telefonate di controllo ai numeri di telefono indicati nelle mail fasulle, come hanno fatto in Tecnimont. Un enorme lavoro certo, ma ben ripagato, molto più di un riscatto per un ransomware o di una generica campagna di phishing mandata a tutto il mondo che installa un banale miner di criptomoneta.

Social engineering, spare phishing e BEC sono facce della stessa medaglia e rappresentano una minaccia importante per aziende ed enti pubblici.

Secondo il rapporto FBI sull’argomento, da ottobre 2013 a maggio 2018 sono andati in fumo 12.5 MILIARDI USD per la BEC in tutto il mondo, con un incremento del 2.200% fra il 2015 e il 2017. Ogni giorno circa 400 aziende sono vittime di attacchi di tipo social engineering tramite BEC.

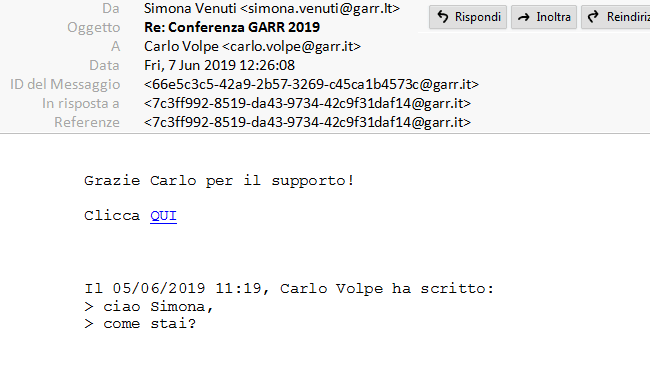

Nella prossima puntata ci occuperemo di vedere un po’ più nei dettagli tecnici le varie tipologie e i sottogruppi di questo tipo di attacchi e di come difendersi. Per il momento vi lascio con una mail di phishing di esempio (qui accanto). Da cosa si capisce che è una mail fasulla? La soluzione nel prossimo numero! Intanto la raccomandazione che mi sento di dare è di non scordare mai le parole di avvertimento che disse Laocoonte ai troiani quando vide il bel cavallo di legno: “Timeo Danaos et dona ferentes!”.

Cosa c'è di "phishy" in questa mail di phishing?

La rispsta nella prossima puntata

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Simona Venuti

-

di Carlo Volpe

-

di Simona Venuti

-

di Simona Venuti

-

di Simona Venuti

-

di Luigi Rebuffi

Telegram

Telegram