- Home

- Flussi RSS

- progetti PNRR

- Osservatorio della rete

- Cybersecurity: una visione a 360°

Cybersecurity: una visione a 360°

| Simona Venuti | Osservatorio della rete

La sicurezza informatica affrontata dal cuore di tutto il sistema.

Panoramica sulle minacce all’infrastruttura della rete per prevenirne i rischi

Parlare della sicurezza informatica è un argomento molto complesso di cui quasi tutto si è detto, o almeno tentato di dire. Sicuramente è uno degli aspetti di cui ultimamente è necessario occuparci, sia perché sempre più servizi si affacciano e vengono erogati tramite la rete (a volte esclusivamente in rete), ed è quindi necessario che siano affidabili, sicuri e rispettosi dei nostri dati personali, sia perché le minacce alla riservatezza dei dati si fanno sempre più sottili e dannose.

La soluzione deve comprendere l'analisi di tutto il sistema nella sua interezza

Cercare di risolvere i problemi connessi alla sicurezza (o insicurezza) informatica, richiede un approccio che consideri tutto il sistema e non solo uno specifico problema: per ogni problema che abbiamo in questo campo, la soluzione deve comprendere una analisi di tutto il sistema nella sua interezza, a partire dal dato, da come viene trasmesso, dal protocollo utilizzato per trattarlo, dalla strada da percorrere per raggiungerlo, dai sistemi fisici che il dato deve attraversare per raggiungere la destinazione; e allo stesso modo la soluzione da applicare dovrà tener conto di tutto questo insieme di fattori.

Iniziamo questo percorso di analisi della sicurezza informatica esaminando proprio il cuore di tutto il sistema, facendo una panoramica sulle minacce all’infrastruttura della rete e i possibili scenari di sicurezza infrastrutturale. Il nostro punto di osservazione sarà quello di una rete della ricerca, ci occuperemo quindi anche di aspetti che non sono proprio comuni per un utente GARR, ma possono essere utili per capire l’approccio sistematico alla sicurezza informatica. La missione del GARR, nel campo della sicurezza, è proteggere gli utenti dagli attacchi dell’esterno e impedire che vengano utilizzati per attaccare gli altri.

Simona Venuti

Simona Venuti

Consortium GARR

Servizio GARR CERT

La rete e le minacce all’infrastruttura

Internet è una rete di reti locali, tutte interconnesse tramite punti di scambio in comune fra due reti locali vicine, il sistema di trasmissione dei dati non ha un punto di riferimento comune, è decentralizzato; ogni dispositivo (pc o router o stampante o frigorifero) connesso alla rete conosce solo la strada per i suoi più prossimi vicini. Uno scenario così distribuito garantisce una altissima affidabilità nelle comunicazioni (un pacchetto in un modo o nell’altro raggiunge sempre la destinazione) ma è suscettibile di attacchi volti proprio ad impedire che tali pacchetti ci arrivino. Da studi recenti le principali minacce alla rete risultano essere gli attacchi DoS e DDoS verso intere reti, Internet Service Provider (ISP) o servizi.

Attacchi DoS, DDoS, DrDoS

Un attacco DoS è un tipo di attacco in cui si mandano verso una rete o un server talmente tanti pacchetti al secondo, che la vittima non è in grado di elaborarli risultando quindi indisponibile e non raggiungibile. È un tipo di attacco utilizzato principalmente nelle cyberwar o per attacchi criminali, per estorcere denaro per ristabilire la fruibilità di un sito, ma viene anche utilizzato per attacchi di tipo terroristico verso reti istituzionali, governative o grosse reti commerciali.

Le macchine che partecipano ai DoS sono macchine infettate che spesso fanno parte di botnet e vengono opportunamente istruite per effettuare attacchi di questo tipo. Gli attacchi DoS che vediamo sfruttano malconfigurazioni o configurazioni troppo aperte nei router, nei server NTP, nei DNS server; sfruttano anche protocolli di controllo di alcuni dispositivi, per esempio SNMP, e protocolli di servizio come SSDP, BGP. Un attacco ancora molto utilizzato, sebbene sia stato scoperto 20 anni fa, è lo spoofing, ovvero permettere a pacchetti con indirizzo sorgente diverso dalle proprie reti di uscire dal proprio router di bordo.

Esistono diverse tipologie di DoS che sfruttano le vulnerabilità sopra elencate:

- - DoS “classico” in cui una macchina o un pool ristretto di macchine sulla stessa LAN inviano quantità enormi dipacchetti al secondo verso la vittima;

- - DDoS (Distributed DoS) in cui i partecipanti al DoS sono macchine sparse sulla rete, reclutate tramite infezioni di virus che le rendono parte di una o più botnet;

- - DrDoS (Distributed reflection DoS) in cui vengono mandati pacchetti di richiesta per un servizio, spoofati con l’indirizzo sorgente della vittima da attaccare, per uno dei servizi vulnerabili. Il server malconfigurato o troppo aperto risponde alla vittima con molti dettagli, quindi molti pacchetti, intasandola. Il fattore di amplificazione può arrivare anche a 1:4000 il che significa che per ogni pacchetto inviato la vittima riceve 4000 pacchetti.

Le mitigazioni possibili sono chiudere i router e configurare i servizi in maniera più ristretta. La prima cosa da fare sarebbe inserire delle ACL anti-spoofing sui propri router di bordo. Circa gli attacchi al DNS e le possibili mitigazioni, invece, vi rimandiamo all’articolo di Marco Gallo pubblicato su GARR NEWS 12.

Attacchi BGP

Il BGP è un protocollo di instradamento che si utilizza per indirizzare i pacchetti di rete fra diversi ISP, in una rete distribuita e multipath come Internet. Agisce nel cuore della rete, permettendo il traffico da un punto A a un punto B percorrendo uno o più fornitori di rete differenti. Lo spazio di indirizzamento Internet è suddiviso fra i vari ISP, che vengono chiamati Autonomous System (AS). Ogni ISP ha il proprio numero AS, per esempio GARR è AS137, e questo numero comprende tutte le reti e gli IP assegnati alla rete GARR. Il BGP si occupa di far transitare i pacchetti da un AS ad un altro finché non raggiungono la destinazione. Funziona col sistema “path vector”: l’instradamento è fatto conoscendo i vari punti di contatto fra AS e i vari percorsi possibili. Le decisioni di transito presso un AS piuttosto che un altro sono date non dalla distanza ma dalle reciproche politiche di routing (SLA fra AS), che sono configurabili via BGP sugli apparati di bordo. I nodi e le reti appartenenti ad un AS sono quelli con un determinato prefisso, che il BGP “annuncia” agli AS vicini. Il BGP si occupa anche di annunciare le modifiche ai percorsi di rete se per esempio si rompe qualcosa per la strada. La comunicazione fra AS via BGP avviene attraverso una connessione TCP sulla porta 179 dei router vicini.

Vulnerabilità e attacchi

Una vulnerabilità evidente è data proprio dalla debolezza del protocollo TCP: attacchi DoS TCP-SYN, intercettazione del traffico dati non criptato con le informazioni sulle varie tabelle di routing. Un’altra vulnerabilità è la compromissione del router stesso, spesso dovuta a configurazioni errate: SSH e interfaccia web di amministrazione accessibili dalla rete, password deboli o di default. La compromissione di un router consente di direzionare il traffico a proprio piacimento.

Prefix Hijacking

Lo scambio di informazioni sulle rotte non prevede nessun controllo sull’identità del router che annuncia un certo prefisso: chiunque stia su quel canale può annunciare un prefisso. Inoltre, non è previsto nessun controllo di integrità dei dati trasmessi: chiunque può modificare le informazioni trasmesse da un router intercettando e modificando i pacchetti prima che raggiungano l’altro router (MITM attack). Questa tecnica è largamente sfruttata per redirezionare il traffico verso certi ISP in un black hole, rendendo indisponibile un certo servizio, oppure direzionando il traffico Internet verso un’unica rete in modo da creare un DoS gigantesco, oppure direzionare tutto il traffico che utenti ignari vorrebbero inviare verso paypal.com ad un server malevolo che intercetta, registra le credenziali di login e, successivamente, inoltra il traffico al “legale” destinatario, in maniera trasparente all’utente, che si vede derubato delle proprie credenziali senza sapere come sia successo. Famoso fu l’attacco via BGP ai DNS di Google di marzo 2014, in cui tutto il traffico verso i DNS Google (8.8.8.8/32) fu direzionato, verso un black hole per 22 minuti. Minuti in cui chiunque avesse utilizzato quei DNS, avrebbe scoperto di essere isolato dalla rete.

Mitigazione

Tra gli accorgimenti necessari, che il GARR da sempre adotta sulla propria rete, troviamo: proteggere le interfacce di amministrazione dei router dall’esterno della propria rete; utilizzare password amministrative forti; impedire attacchi DoS TCP-SYN sulla porta BGP mettendo ACL che autorizzino soltanto gli IP dei router degli AS vicini a comunicare sulla porta TCP/179; configurare il BGP per accettare le modifiche alle rotte soltanto dagli IP degli AS vicini e fidati, e non da chiunque. Un’altra azione è utilizzare una forma di validazione dei messaggi BGP, tramite Secure-BGP o IPSec su BGP e chiavi PKI (si tratta di riprogettare e reimplementare, in accordo con gli AS vicini, il proprio modo di comunicare fra AS). Purtroppo al momento questa è una strada che permette di risolvere molte vulnerabilità ma difficile da implementare. Come si può vedere le minacce all’infrastruttura di rete, e quindi al cuore stesso della connettività di un ente o un utente, sono molteplici e pericolose. GARR, tramite il servizio GARR CERT, ha implementato diversi sistemi di monitoraggio e protezione per i propri utenti:

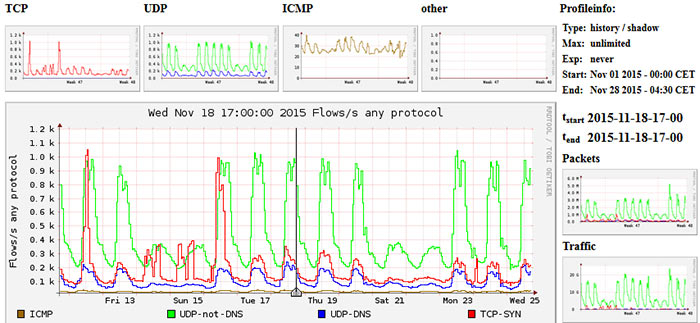

- - monitoraggio tramite tool che utilizzano NetFlow come NfSen;

- - lancio di batch online per testare vulnerabilità su macchine della rete GARR;

- - scansioni di tipo Nessus per evidenziare potenziali pericoli;

- - segnalazione automatica di malconfigurazioni, nodi compromessi o parti di botnet (viene monitorato il traffico verso i server C&C noti);

- - collaborazione con gruppi esterni per l’individuazione e la segnalazione di malconfigurazioni o macchine compromesse (ShadowServer, team Cymru).

Nell’ottica di fornire un servizio sempre migliore e sempre più efficace i piani futuri del GARR sono quelli di iniziare ad implementare, perlomeno all’interno della rete GARR, il DNSsec e aggiungere all’attuale sistema di monitoraggio l’analisi del traffico malevolo tramite le query ai DNS

Il monitoraggio tramite tool che utilizzano NetFlow come NfSen

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Carlo Volpe

-

di Elis Bertazzon

-

di Carlo Volpe

-

di Carlo Volpe

Telegram

Telegram