- Home

- Servizi alla comunità

- eduroam e le nostre password

eduroam e le nostre password

| Daniele Albrizio | Servizi alla comunità

Forse è tempo di eliminarle. Riflessioni sul futuro del roaming della ricerca (e sulla sicurezza dei suoi utilizzatori)

di Daniele Albrizio, Università di Trieste

Daniele Albrizio si occupa della gestione della rete wireless e cablata dell’Università di Trieste. Dal 2006 bazzica con Garr su IDEM e eduroam contribuendo alla definizione di buone pratiche e fornendo feedback.

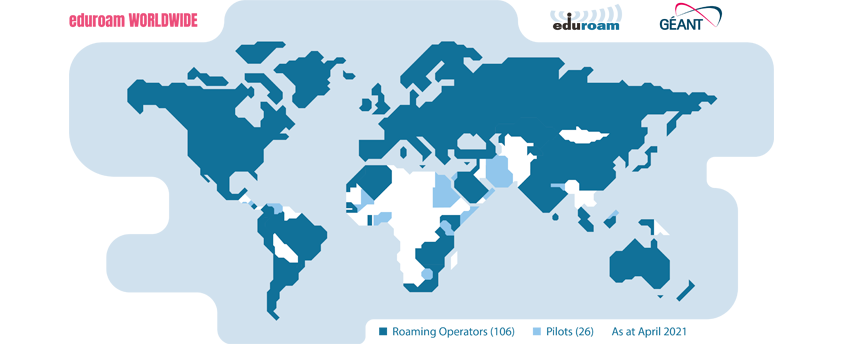

La rete di roaming mondiale della ricerca e dell’istruzione eduroam è un progetto di gran successo: la più grande rete di roaming wireless al mondo, fiore all’occhiello delle reti della ricerca europee e mondiali. eduroam è un game-changer nella fruibilità delle connessioni ad internet per milioni di dispositivi di ricercatori, docenti, studenti e personale di migliaia di organizzazioni che portano avanti il progresso e la cultura di più di cento paesi.

eduroam si regge su due colonne: la facilità di utilizzo e la credibilità degli enti che riconoscono gli account degli utenti come propri

Ma è proprio così facile utilizzarla? eduroam si basa su protocolli e meccanismi usati nelle reti enterprise e inediti per chi finora ha visto solo “la Wi-Fi” di casa o degli esercizi alberghieri o commerciali. Parliamo dei nuovi studenti, dei docenti che varcano per la prima volta le aule universitarie dalla parte della cattedra o di quelli che per la prima volta posano gesso, lucidi e pdf in chiavetta e aprono il proprio laptop agganciandolo alla videoconferenza per accedere a qualche contenuto o strumento didattico online e in cloud.

Questa tipologia di utenti è cresciuta numericamente in modo molto importante in questi anni di didattica a distanza.Per loro è normale e corretto connettersi alla rete cliccando su eduroam, accettando il certificato e ignorando i “soliti” avvisi dei sistemi operativi. Questo modo di procedere rende però le loro credenziali facilmente sottraibili (dicono le raccomandazioni sui siti delle nostre organizzazioni), ma moltissimi tendono a sottovalutare i rischi e preferire la via più facile e veloce che porta al risultato di “essere online” piuttosto che imbarcarsi in strane procedure, scaricare software, selezionare il proprio ente in mezzo a migliaia.

Insomma, si tratta di una lotta impari fra i paladini della sicurezza delle credenziali e l’utente che giustamente vuole collegarsi velocemente e senza fastidi.

Possiamo immaginare eduroam come un’architrave fatta di infrastruttura e governance, che si regge su due colonne: la facilità di utilizzo (“it just connects” è la declinazione eduroam dell’always-on) e la credibilità (trust) degli enti che riconoscono gli account degli utenti come propri. Tuttavia, in virtù degli attacchi conducibili sui dispositivi utente mal configurati, questi account potrebbero essere stati “rubati” diverse volte e nella migliore delle ipotesi essere in mano a chi vuole approfittare di una connessione gratuita e veloce.

eduroamCAT e geterduroam sono due progetti che aiutano moltissimo nella configurazione corretta e sicura dei dispositivi tramite l’installazione di profili di connessione preconfezionati da parte di chi rilascia le credenziali. Un livello di sicurezza estremamente più alto, però, si raggiungerà solo impedendo all’utente di accedere con le stesse credenziali di single-sign-on che usa per tutti gli altri accessi e utilizzando al loro posto dei token unici per ogni suo dispositivo. Naturalmente l’onboarding deve essere semplice almeno quanto gli strumenti già esistenti, se non di più.

Su questo sentiero si sta muovendo Let’s Wifi, un generatore di certificati autenticato SAML per il programma di installazione geteduroam. L’idea prevede che ogni utente scarichi il programma di installazione ma, invece di inserire le credenziali nella configurazione dello smartphone, venga rediretto su un portale, che dopo averlo autenticato restituisca al programma di installazione un certificato client appena firmato. Il dispositivo in questa maniera si autenticherà mutuamente all’infrastruttura.

Certamente, in questo modo tutto è molto più sicuro e meno arbitrario, ma è un grande progetto ed è necessaria la collaborazione dei maggiori utilizzatori finali (Università e loro utenti) nel bug reporting e nella richiesta di funzionalità. Così il risultato sarà facile da usare su tutti i dispositivi in maniera tale da affermarsi come il nuovo modo sicuro di connettersi ad eduroam.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Valutazione attuale: 5 / 5

Stakeholder di eduroam e degli installer: il silenzio dei grossi Identity Provider - D. Albrizio - Workshop GARR 2022

Come gestire la sicurezza del collegamento ad eduroam - D. Albrizio - Workshop GARR 2021

Ultimi articoli in rubrica

-

di Erika Trotto

-

di Barbara Monticini, Mario Di Lorenzo, Davide Vaghetti

-

di Marta Mieli

-

di Davide Vaghetti

-

di Federica Tanlongo

-

di Federica Tanlongo

Telegram

Telegram