- Home

- Cybersecurity

- Cybersecurity Month

- Proteggi la tua rete. Come proteggere la connessione Wi-Fi di casa

Proteggi la tua rete. Come proteggere la connessione Wi-Fi di casa

| Leonardo Lanzi | cybersecurity month 2021

Probabilmente, state leggendo questo articolo connessi a router wireless di casa vostra e avete già messo in pratica tutti i “10+1 migliori trucchi per proteggere il router Wi-Fi di casa tua” o qualcosa di molto simile (l’ordine può variare)

- Cambiare lo username e la password di default [dell’account admin del proprio router/access point]

- Abilitare la crittografia più sicura [WPA3, sui device più nuovi]

- Usare una VPN [per raggiungere la propria rete dall’esterno, o il proprio ufficio da casa]

- Cambiare l’ESSID di default (il nome del proprio Wi-Fi), e renderlo “nascosto” [ci vuole un solo click]

- Disabilitare l’autenticazione WPS (Wi-Fi Protected Setup) [anche qui basta un click]

- Spegnere il Wi-Fi quando non siete in casa [si, ma... oh no! Ci sono i sensori IoT ecc - non potete farlo!]

- Mantenere aggiornato il software del proprio router [lo fa probabilmente il vostro ISP, ma dovete farlo voi se ne avete acquistato uno autonomamente]

- Usare un firewall, almeno quello interno al router, ma anche, perché no, un device aggiuntivo [bella idea!]

- Posizionare il router lontano dalle finestre, per quanto possibile [sì, lo avete messo dove il cavo o la fibra entrano in casa, non è detto che possiate far molto a riguardo]

- Attivare il filtro dei MAC address [noioso, ma ok avete fatto anche questo]

10+1) Disabilitare log in e amministrazione da remoto [un attimo! E la VPN della raccomandazione #3?].

Dopo tutto questo lavoro, cosa può andare storto?

Se siete Maestri Jedi della sicurezza, a questo punto avrete già smesso di leggere...

Per tutti gli altri...

Com’è cominciata

La Cybersecurity si trova ad affrontare periodicamente i soliti vecchi problemi: se aspettate abbastanza, troverete le stesse minacce ogni 10-20 anni, con piccole variazioni sul tema. È questo il caso con il Wi-Fi.

All’inizio di Internet, le reti “wired” usavano un “medium condiviso”, anche dopo che IP era stato scelto tra gli altri protocolli. Ad esempio, nel mondo 10base2, il cavo coassiale RG58 interconnetteva ciascun host attraverso un connettore T; in altre parole, i dati di tutti gli host condividevano lo stesso cavo e ciascun host poteva leggere tutto il traffico; il device di rete standard era l’“hub” e tutto il traffico di rete passava attraverso tutte le sue porte.

A un certo punto comparvero RJ45, gli switch, le VLAN e via di seguito, andando nella direzione di una sempre maggiore separazione del traffico dei singoli host - e quindi di una migliore sicurezza dei dati trasmessi.

Poi alla fine del ventesimo secolo arrivò il Wi-Fi.

Le onde radio a 2.4 o 5 GHz divennero una specie di nuovo mezzo condiviso tra tutti gli host interconnessi alla W[ireless]LAN; semplicemente sono dappertutto. I suoi protocolli di comunicazione migliorarono, non solo in velocità ma anche in sicurezza: i primi protocolli di accesso erano aperti, non era richiesta alcuna password; poi facili da crackare (WEP). Divennero via via più robusti (WPA, WPA2 e recentemente WPA3 - i numeri crescenti richiamano sempre l’idea di un costante miglioramento). Nonostante questo, dopo 20 anni, praticamente l’attuale trasmissione wireless si comporta ancora come un hub: se si è connessi a uno specifico SSID si può facilmente raggiungere tutti gli altri nodi di rete, eventualmente anche cablati, specialmente in un ambiente domestico.

“Facciamo un gioco?”

Potete guardare in modo differente alla vostra rete domestica.

È possibile verificare se qualcuno sta cercando di forzare la sicurezza del vostro Wi-Fi o se i vostri device sono più o meno vulnerabili.

Un gruppo di simpatici programmatori ha rilasciato Kali Linux: andate su kali.org/get-kali/#kali-live, e preparate una chiave USB avviabile [le istruzioni sono presenti nella documentazione]. Kali è una delle distribuzioni più complete per effettuare penetration test; una volta lanciata, potete focalizzarvi sui tool Wi-Fi.

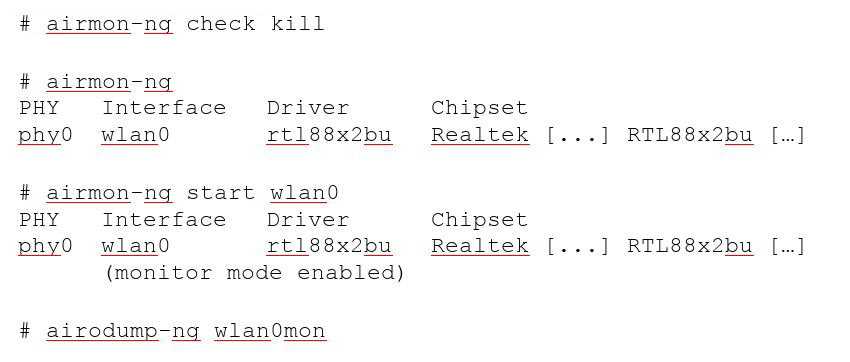

Dal momento che il protocollo Wi-Fi supporta varie modalità, la prima cosa da verificare è se il Wi-Fi del vostro laptop è in grado di passare alla modalità di monitoring e allo stesso tempo di inviare pacchetti; questo è chiamato injection - tanto per sentirsi un po’hacker. Se questo non è possibile, è facile trovare adattatori USB Wi-Fi già pronti a poco prezzo. Potete fare una ricerca e trovare pagine come miloserdov.org/?p=2196.

La documentazione di Kali offre supporto anche al loro setup e, sì, è il momento di aprire una finestra di terminale: da questo momento in poi lavorerete su una command-line interface (in breve CLI). Una cosa utile è promuovere voi stessi ad amministratore di massimo livello (“root”), per evitare l’uso del comando “sudo” a ogni passo; sulla CLI, corrisponde a vedere un # come prompt.

Di seguito potete trovare alcuni esempi “fatti in casa”:

Spegnete la rete “normale”, verificate il vostro equipaggiamento, fatelo partire e guardatevi intorno.

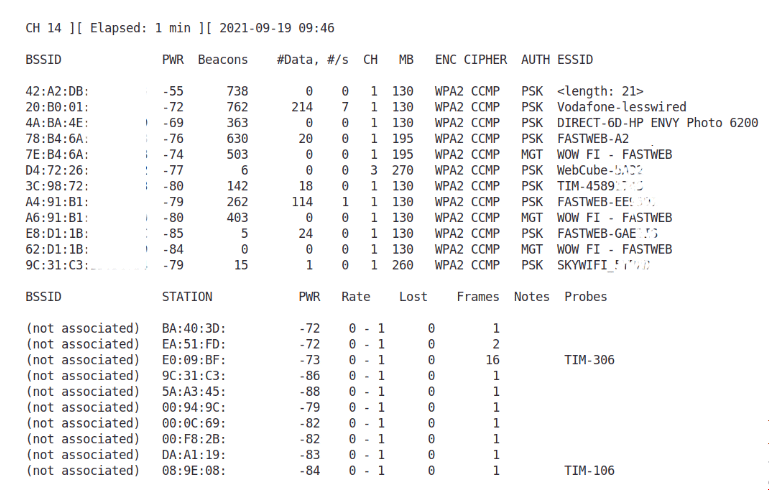

Con quest’ultimo comando, otterrete una lista di tutti gli access point rilevati, con i relativi client associati, su tutti i possibili canali radio- qualcosa come quella mostrata in figura (l’informazione “personale”, ad esempio i MAC address o gli ESSID completi sono parzialmente cancellati nell’esempio):

In pochi minuti, potete ad esempio scoprire se c’è un "rogue" access point, che si spaccia cioè per un altro, presentando lo stesso SSID di un’altra rete [autentica], di solito con cattive intenzioni.

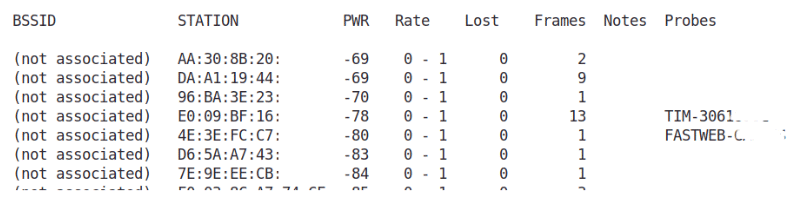

Potete anche scoprire delle stazioni che cercano di connettersi al vostro SSID, se sono elencate nella colonna Probes, ma senza alcuna associazione nel campo BSSID:

Se sono ancora lì dopo un po’ di tempo e il numero di frame scambiati aumenta, beh potrebbe semplicemente trattarsi di un typo nel campo della password Wi-Fi (ad esempio potreste verificare con familiari e amici di passaggio), oppure è tempo di alzare il vostro DEFCON, il vostro livello di difesa.

Cerchiamo di hackerare noi stessi

Se tutto sembra sotto controllo, potete ora incominciare a fare dei semplici test della resilienza dei vostri device.

Potete seguire gli step precedenti e tentare:

- de-autenticazione, per forzare una nuova negoziazione con il vostro access point, mentre provate a effettuare...

- la cattura di pacchetti, cercando di indovinare o hackerare la chiave condivisa (cercate "hashcat" su Google),

- il set up di un hotspot non autorizzato (un rogue hotspot), per verificare se i vostri device sono facili da ingannare con..

- un DHCP/DNS fasullo, per verificare se il dirottare il traffico IP verso un gateway malevolo sia o meno un obiettivo facile.

Tutti i singoli passaggi elencati sopra possono essere facilmente automatizzati da: # wifite

Un ultimo suggerimento

Se in generale siete interessati a rendere più sicura la vostra vita digitale a casa, uno sforzo complementare potrebbe essere l’acquisizione e installazione di un router che sia sotto il vostro completo controllo, usando l’hardware fornito dall’ISP come una semplice connessione punto-punto (normalmente per mezzo di una porta WAN su entrambi i device). Tanto per nominare un progetto molto interessante tra decine di altri, potete valutare OpenWrt, openwrt.org.

E ora che avete iniziato, non fermatevi qui! Avete appena cominciato a diventare il vostro CyberHeroAtHome!

A partire dal Maggio 2018, Leonardo coordina il GARR CERT. Laurea in Fisica, Ph.D. in Computer Science, è stato amministratore di reti e sistemi presso il Dipartimento di Fisica e Astronomia dell’Università di Firenze, dove ha anche insegnato Computer Science al primo anno del corso di laurea in Fisica e Astrofisica.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Articoli nella rubrica

-

di Damiano Verzulli

-

di Tommaso Rescio

-

di Pier Luca Montessoro

-

di Simona Venuti

-

di Silvia Arezzini

-

di Andrea Pinzani

-

di Leonardo Lanzi

-

di Maria Sole Scollo

-

di Salvatore Todaro

Archivio GARR NEWS

- Numero 29 - anno 2023

- Numero 28 - anno 2023

- Numero 27 - anno 2022

- Numero 26 - anno 2022

- Numero 25 - anno 2021

- Numero 24 - anno 2021

- Numero 23 - anno 2020

- Numero 22 - anno 2020

- Numero 21 - anno 2019

- Numero 20 - anno 2019

- Numero 19 - anno 2018

- Numero 18 - anno 2018

- Numero 17 - anno 2017

- Numero 16 - anno 2017

- Numero 15 - anno 2016

- Numero 14 - anno 2016

- Numero 13 - anno 2015

- Numero 12 - anno 2015

- Numero 11 - anno 2014

- Numero 10 - anno 2014

- Numero 9 - anno 2013

- Numero 8 - anno 2013

- Numero 7 - anno 2012

- Numero 6 - anno 2012

- Numero 5 - anno 2011

- Numero 4 - anno 2011

- Numero 3 - anno 2010

- Numero 2 - anno 2010

- Numero 1 - anno 2009

- Numero 0 - anno 2009

Telegram

Telegram