- Home

- Servizi alla comunità

- Le identità digitali protette in una nuvola

Le identità digitali protette in una nuvola

| Diana Cresti | Servizi alla comunità

Identity as a Service con la Cloud di GARR: la gestione delle identità diventa più semplice e alla portata di tutti

Tra le priorità delle agende strategiche italiane ed europee, l’Identità Digitale è una realtà consolidata nel mondo della ricerca, sia in Italia che a livello internazionale, grazie allo sviluppo delle federazioni. Da oggi accedervi sarà ancora più facile per le organizzazioni della comunità GARR, grazie al nuovo servizio pilota IdP in the Cloud.

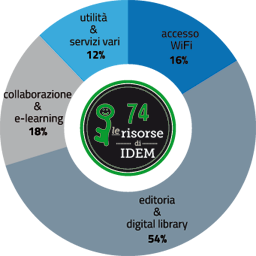

La Federazione IDEM di GARR conta già circa 3 milioni di utenti abilitati ad accedere, con una singola coppia di username e password, a un universo di servizi in continua espansione. Dalle videoconferenze alle piattaforme e-learning, dalle biblioteche ai portali di calcolo ad alte prestazioni, moltissime risorse sono accessibili in maniera unificata ai membri della federazione e ai suoi utenti. Di IDEM (IDEntity Management per l’accesso federato) si è parlato nel primo numero di questa rivista. IDEM riunisce, in un’unica federazione italiana, circa 40 fornitori di credenziali di accesso (Identity Provider) e un’ottantina di fornitori di servizi ICT dall'Italia e dal mondo. Inoltre, IDEM è a sua volta federato in eduGAIN, l’interfederazione che permette lo scambio affidabile di informazioni relative all’autenticazione, all’autorizzazione e all’identità tra le federazioni nazionali dei Paesi che fanno parte di GÉANT.

In questo modo, gli utenti di IDEM hanno accesso a ulteriori risorse situate in tutto il mondo, mentre servizi e contenuti italiani sono accessibili con identità federate di utenti di altri Paesi. La potenza di questo sistema, che porta una moltitudine di risorse all'utente tramite una sola verifica d’identità, si basa sulla possibilità di disaccoppiare la procedura (unica) di autenticazione da quelle (multiple) di autorizzazione alle varie risorse. Ogni utente si autentica presso la propria organizzazione, che ha aderito a IDEM, nella modalità tipica di quest’ultima e a lui familiare. All’interno della federazione, l’organizzazione trasferisce gli attributi degli utenti ai vari servizi in maniera sicura secondo regole precedentemente concordate, tutelando la privacy e il diritto alla riservatezza. Al gestore della risorsa spetta invece il rilascio dell’autorizzazione alle richieste d’accesso pervenute da parte dei diversi utenti, in base ai loro privilegi. Con questo approccio, tutti i partecipanti alla Federazione sono coinvolti congiuntamente nel garantire un ambiente di fiducia (Trusted Enviroment).

È evidente, quindi, che le organizzazioni che forniscono le identità – gli Identity Provider – per federarsi in IDEM devono seguire delle regole precise per condividere gli attributi degli utenti in maniera affidabile.

Ma come si fa a diventare un Identity Provider (IdP) nella federazione IDEM?

Per garantire una reciproca fiducia tra le organizzazioni appartenenti alla federazione IDEM è necessario conoscere gli standard in essa impiegati, SAML 2.0, e impiegare i software che implementano tali standard, come Shibboleth. Questo significa che l'organizzazione deve avere al proprio interno personale specializzato, che predisponga su un server locale un Identity Provider compatibile con SAML 2.0. Per esempio, un’università o un ente di ricerca deve dedicare uno o più dei suoi sistemisti all'istallazione, alla configurazione e alla successiva manutenzione di uno Shibboleth IdP; ma anche allo studio e alla realizzazione una corretta politica per la gestione del rilascio degli attributi degli utenti, alla configurazione e condivisione dei metadati con la Federazione IDEM e alla comunicazione sicura con tutti i suoi membri.

È importante che i responsabili del nuovo IdP comprendano le problematiche delle normative vigenti sulla privacy e sulle regole da rispettare una volta entrati in Federazione.Prima di entrare in produzione, un IdP deve registrarsi sul testbed GARR dell’ambiente IDEM per validare la nuova istanza, assicurando quindi che i requisiti di federazione siano soddisfatti appieno.

Tipicamente con uno sforzo dedicato, il nuovo IdP può essere messo in funzione in un paio di settimane. In seguito, il sistema dovrà essere mantenuto dallo stesso personale incaricato dall’organizzazione.

Cosa succede se un’organizzazione vuole diventare Identity Provider, ma non possiede le risorse per metterlo in opera e gestirlo?

Quando un loro utente richiede l’accesso a una risorsa (cioè un contenuto o servizio online) federato, le organizzazioni che fanno parte di IDEM fungono da “identity provider”, facendosi garante della sua identità e dei suoi privilegi e scambiando questa informazione in modo sicuro con le altre organizzazioni federate, attraverso una apposita componente software.

Questo è il caso di molti istituti piccoli e grandi in Italia, dall’istituto di ricerca fino alla scuola, che pur avendo la necessità di fornire ai a loro ricercatori e studenti le risorse disponibili in ambiente federato, possono non avere ad un dato momento la disponibilità di personale, competenze e talvolta anche hardware per realizzare un IdP compatibile con IDEM. In molti casi, inoltre, il beneficio dell'accesso a IDEM può inizialmente riguardare un particolare progetto o un piccolo numero di individui all’interno dell’organizzazione (è il caso ad esempio degli istituti che fanno sia ricerca che servizio, come IRCCS e IZS, dove l’interesse verso l’autenticazione federata è più legato al personale di ricerca). Se le risorse da mettere in campo per l’adozione di IDEM vengono viste come una barriera per l’ingresso in federazione c’è il rischio che l'avventura in IDEM finisca ancor prima di cominciare. Per rispondere a questi problemi GARR ha sviluppato la soluzione IdP in the Cloud. Il nuovo servizio permette di erogare un IDP pre-configurato ospitato nella Cloud GARR e offerto "chiavi in mano” all’organizzazione che ne fa richiesta, un vero e proprio Identity-as-a- Service (IDaaS) con tutte le caratteristiche di IdP federato IDEM e con le stesse garanzie in termini di sicurezza e riservatezza dei dati. L’organizzazione avrà quindi la possibilità di ottenere un proprio Identity Provider senza dover acquisire server nuovi o dedicare personale alla configurazione tecnica del servizio. Le modalità con cui richiedere l’inserimento della propria organizzazione nella Federazione, nella forma del documento di adesione firmato, rimangono invariate rispetto a quelle eseguite con il metodo tradizionale, conferendo ai nuovi IdP gli stessi diritti e le stesse responsabilità. IdP in the Cloud è inoltre personalizzabile in base agli scopi dell’organizzazione richiedente.

Si possono quindi gestire le identità digitali degli utenti in maniera semplice e intuitiva, direttamente dall’interfaccia web fornita dal servizio IdP in the Cloud, o tramite un collegamento sicuro alla propria directory degli utenti. In questo modo la creazione di un nuovo IdP è una procedura che richiede decina di minuti e garantisce la compatibilità agli standard IDEM, restando aggiornati con gli standard dei sistemi di AAI internazionali. Al gestore del nuovo Identity Provider resterà solamente il compito di inserire ed aggiornare le identità digitali dei propri utenti. Attualmente GARR offre Idp in the Cloud Cloud come servizio pilota a un piccolo gruppo di 55 tra Istituti di Ricovero e Cura a Carattere Scientifico e Istituti Zooprofilattici Sperimentali (IZS) collegati alla rete GARR, ma le sue potenzialità si prospettano enormi: basti pensare alla possibilità di estenderlo al sistema scolastico e ai piccoli istituti che hanno limitate risorse ICT, ma anche di renderlo disponibile a tutte quelle organizzazioni che intendono provare i benefici dell'Identità Digitale prima di decidere se investire tempo e denaro nell’adesione a una federazione.

Per maggiori informazioni: www.idem.garr.it

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Erika Trotto

-

di Barbara Monticini, Mario Di Lorenzo, Davide Vaghetti

-

di Marta Mieli

-

di Davide Vaghetti

-

di Federica Tanlongo

-

di Federica Tanlongo

Telegram

Telegram