- Home

- Servizi alla comunità

- Più che sicuri, CERT!

Più che sicuri, CERT!

| Carlo Volpe | Servizi alla comunità

Virus, spam, attacchi DDOS: ogni giorno centinaia di rischi per la sicurezza informatica. A fronteggiarli insieme alla comunità GARR c’è il team del CERT

È uno degli assi strategici dell’Agenda Digitale e un tema che si arricchisce ogni giorno di nuove sfide: parliamo della sicurezza informatica. Al GARR, a volte vien data un po’ per scontata, vista la storica presenza del CERT. Si tratta di un servizio, a volte poco conosciuto, che è di fondamentale importanza per tutti gli utenti della rete. Per scoprire i suoi segreti abbiamo incontrato Roberto Cecchini, il responsabile del GARR-CERT.

Quali attività svolge il CERT?

Il CERT si occupa di prevenire e gestire gli incidenti di sicurezza informatica. Il servizio si rivolge per lo più ai tecnici che gestiscono le reti degli enti connessi a GARR, quelli che noi chiamiamo APM (Access Port Manager). Ovviamente, il beneficio di una rete affidabile e protetta ricade su tutti gli utenti. Tra le attività quotidiane, oltre all’assistenza nella gestione degli incidenti, c’è quella dell’informazione, cioè ricerchiamo e diffondiamo gli avvertimenti dei principali rischi in circolazione, aiutiamo gli utenti nel realizzare misure preventive per ridurre i rischi, stabiliamo i requisiti minimi di sicurezza per le macchine con accesso alla rete e ne verifichiamo il rispetto. Inoltre organizziamo corsi di aggiornamento tecnico.

Come si svolge la vostra giornata tipo?

Roberto Cecchini

GARR

Coordinatore del Servizio di Sicurezza GARR-CERT

Poiché i virus non hanno orari, le segnalazioni sono raccolte durante tutto l’arco delle 24 ore. Vengono consultate decine di fonti e si ricevono molti messaggi. La prima fase, che si svolge tra le 4 e le 7, è quella dell’elaborazione automatica delle segnalazioni del giorno precedente. Fino a un paio di anni fa, si riusciva a gestire tutto manualmente, ma con l’aumento dei virus abbiamo dovuto optare per una soluzione automatica. In questa fase le segnalazioni sono combinate e raggruppate per tipologia in modo da essere indirizzate ai giusti destinatari.

La giornata del nostro team inizia con il cosiddetto “triage”, proprio come nei centri di pronto soccorso, per assegnare le priorità ai vari incidenti informatici. Un’altra attività è quella dello studio e della ricerca attraverso la lettura di feed, di news, di mailing list per scoprire le ultime vulnerabilità e gli aggiornamenti particolarmente critici. Come si può immaginare, ogni giorno c’è tanto da studiare. Sulla base di ciò che emerge dalla ricerca si valuta la necessità, per gli eventi più rilevanti, di inviare un messaggio di segnalazione, il cosiddetto alert.

Come si è evoluto il CERT negli anni?

Il CERT è nato nel ‘99, all’inizio eravamo solo in due: io ed un altro collega, più un comitato di esperti al quale si poteva far ricorso. Oggi il nostro team è composto da nove persone, anche se non tutte a tempo pieno. Chiaramente questo è il risultato di un incremento notevole del problema. In passato, i virus erano scritti principalmente da ragazzi o programmatori che lo facevano per divertimento, con l’obiettivo di dare fastidio e, in qualche modo, volevano anche essere scoperti perché questo faceva parte del gioco. Oggi, il numero dei dispositivi connessi, dei programmi utilizzati e dei dati presenti in rete è enormemente aumentato, dunque la quantità e la pericolosità sono ben diverse. Inoltre è diventato un grande business. Di conseguenza, non è banale scoprire un virus prima che entri in azione, visto che molto spesso l’obiettivo di chi li progetta è quello di tenere sotto controllo, in maniera nascosta, il più alto numero di nodi.

Quali sono le specificità per le reti della ricerca?

Diversamente da altri settori, in cui è possibile l’uso di firewall o di filtri, per l’attività di un ricercatore o di un accademico è necessario garantire la massima libertà nell’uso della rete e dei suoi contenuti. La rete GARR quindi non pone filtri o limiti, anche se a livello locale ogni organizzazione può impostare i propri livelli di sicurezza permettendo o meno specifici protocolli. Il lavoro del CERT si ferma alle porte della singola organizzazione, anche se, quando ci viene chiesta una consulenza, la forniamo, nei limiti delle nostre competenze.

Test di vulnerabilità a disposizione degli utenti

SCARR è il servizio che permette di eseguire test di vulnerabilità sulle macchine della rete GARR. Ogni APM può effettuare scansioni Nessus o OpenVAS su singoli indirizzi o sottoreti ricevendo un rapporto dettagliato.

Cosa vuol dire far parte di un network internazionale?

Con le altre reti della ricerca c’è un’intensa attività di coordinamento e aggiornamento. In Europa, dentro l’organizzazione TERENA c’è il gruppo di lavoro TF-CSIRT (Computer Security Incident Response Teams) che permette la collaborazione, lo scambio di conoscenze e la creazione di standard e procedure comuni. Inoltre siamo accreditati presso l’organismo di certificazione Trusted Introducer che garantisce la qualità delle nostre procedure e, tramite esso, a livello mondiale lavoriamo in sinergia con il FIRST, il Forum sulla sicurezza informatica, che comprende circa 300 organizzazioni che operano nel settore ICT. Sempre a livello internazionale, sta crescendo per importanza il progetto ENISA, l’Agenzia per la sicurezza voluta dalla Commissione Europea, che si propone di aumentare la consapevolezza dei problemi legati alla cybersecurity attraverso lo scambio di buone pratiche, l’analisi di dati e la redazione di documenti su temi specifici. Per il futuro sarà sicuramente utile la creazione di un CERT europeo, anche per gestire il sistema degli alert evitando le duplicazioni attuali.

Ci sono consigli che si possono dare agli utenti per correre sempre meno rischi?

Per l’utente finale, la regola generale è quella di avere sempre molta accortezza. Bisogna avere un antivirus aggiornato ed essere attenti alla condivisione dei propri dati. Oggi, i casi più frequenti sono quelli di phishing, la truffa online che attraverso link fasulli consente di catturare dati riservati. Per evitarli, è importante verificare tramite i certificati i siti dove si inseriscono le proprie credenziali. Per gli APM invece, il consiglio è di verificare l’aggiornamento delle proprie macchine e lasciare attivi solo i servizi che realmente sono usati. Le ultime emergenze che abbiamo superato erano proprio legate a questi aspetti. Si è trattato di attacchi DRDoS (Distributed Reflected Denial of Service) che, a causa dell’elevato traffico che generano, comportano il blocco della macchina o sito web colpito. In questi casi, la rete GARR è usata come “riflettore”, sfruttando la vulnerabilità di macchine vecchie e non aggiornate. In questi incidenti, il “cattivo” di turno può inviare pochi pacchetti appositamente confezionati verso nodi mal configurati, ottenendo un effetto di amplificazione che va da 5 a 500 volte per ogni pacchetto spedito.

Quanto durano gli attacchi più pericolosi? In quanto tempo si riesce ad intervenire?

Gli attacchi DDoS devono essere risolti entro 5 ore. Viene immediatamente mandato l’allarme al tecnico della rete coinvolta e, se questi non interviene tempestivamente, il GARR-NOC, che gestisce la rete, provvede a filtrare e isolare il nodo interessato. Grazie alla costante azione di monitoraggio, il NOC è in grado di rivelare gli attacchi in corso e gli eventuali nodi colpiti e ogni 4-5 ore invia al CERT un rapporto, in base al quale si valuta come intervenire. Questi attacchi avvengono giornalmente, poi ci sono periodi particolarmente intensi, come nello scorso marzo-aprile, quando abbiamo osservato oltre 20 attacchi simultanei.

Quindi è fondamentale il monitoraggio della rete.

Assolutamente sì. Per vari motivi, chi gestisce la rete localmente potrebbe, in alcuni casi, neanche accorgersi dell’incidente, soprattutto perché la capacità di banda è molto alta e quindi il rallentamento può passare inosservato. La rete GARR non è quasi mai la diretta destinataria di attacchi, mentre è utilizzata per lo più come “riflettore” perché viene sfruttata la sua grande capacità di banda. Allo stesso tempo, però, l’utente spesso non subisce disservizi proprio grazie all’ampia disponibilità di banda che sopperisce al traffico degli attacchi e nasconde il problema.

Uno dei problemi più frequenti è il furto delle identità digitali. Cosa si può fare per limitare il rischio?

Un aiuto può venire dall’uso delle federazioni per l’identità digitale. Possedere un’unica identità digitale, rilasciata dalla propria organizzazione, limita il rischio che le proprie password vengano lasciate in giro per il web. Solitamente, infatti, gli utenti che accedono a servizi differenti tendono a scegliere sempre le stesse password, rendendo più alta la probabilità che esse vengano intercettate. Utilizzare un’unica identità per accedere una molteplicità di servizi invece fa sì che le credenziali siano conservate in un solo posto, che presumibilmente è protetto molto bene. Inoltre, se anche dovesse avvenire un furto di identità, utilizzando un sistema di autenticazione federato sarebbe più facile fare un controllo per verificare quando e in che modo l’identità è stata utilizzata in modo improprio. Inoltre potrebbe essere bloccata e modificata molto più velocemente proprio perché gestita da un solo ente.

I NUMERI

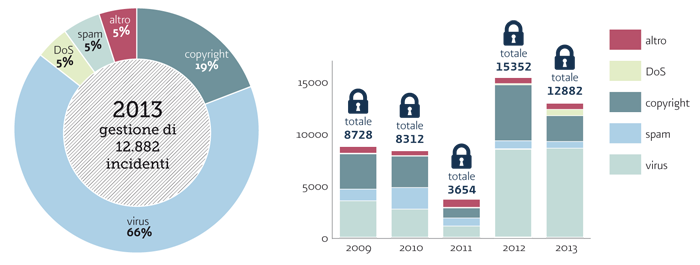

I dati mostrano l'aumento negli ultimi anni degli attacchi DoS. Dal 2012, il significativo aumento del numero dei virus è dovuto al fatto che sono state integrate le segnalazioni automatiche. Un dato costante riguarda la diffusione di materiale protetto da copyright, che ha rappresentato nel 2013 il 19% del totale.

Dai un voto da 1 a 5, ne terremo conto per scrivere i prossimi articoli.

Voto attuale:

Ultimi articoli in rubrica

-

di Erika Trotto

-

di Barbara Monticini, Mario Di Lorenzo, Davide Vaghetti

-

di Marta Mieli

-

di Davide Vaghetti

-

di Federica Tanlongo

-

di Federica Tanlongo

Telegram

Telegram